Privacy Handbuch

Autoplay von Audio und Video deaktivieren

Die Einstellungen zum Deaktivieren des automatischen Abspielens von Audiodateien und Videos hat Mozilla immer wieder mal geändert. Mit folgenden Einstellungen unter "about:config" deaktiviert man das automatische Abspielen von Videos und Audio:| media.autoplay.default | = 5 |

| media.autoplay.blocking_policy | = 2 |

Das Deaktivieren des automatischen Abspielens von Videos und Audiodateien ist auch ein Sicherheitsfeature, das den Start eines bösartigen Videos im Hintergrund verhindert und die Angriffsfläche für Drive-by-Download Angriffe verringert.

Nach Beobachtung des Google Sicherheitsteams nimmt seit 2021 die Bedrohung durch Zero-Day-Exploits, die Schwachstellen in Media-Codecs ausnutzen, kontinuierlich zu.

Media Plug-ins

Standardmäßig werden von Firefox zwei Media Plug-ins verwaltet:- Der OpenH264 Videocodec von Cisco wird für WebRTC benötigt und die Wiedergabe einige Medien in Mediatheken. Wenn man WebRTC abschaltet und, kann man aus Sicherheitserwägungen auch den Videocodec und das Update deaktivieren:

Außerdem kann das OpenH264 Plugin in der Add-on Verwaltung unsichtbar machen: media.gmp-gmpopenh264.visible = false

media.gmp-gmpopenh264.autoupdate = false media.gmp-gmpopenh264.enabled = false Bei einige Linux Distributionen wie Fedora ist OpenH264 im Firefox standardmäßig deaktiviert und ausgeblendet. Der Codec kann dann über die Paketverwaltung installiert werden:

> sudo dnf install mozilla-openh264 Das Widevine Content Decryption Module von Google zur Wiedergabe von DRM geschützten Videos ist unter Windows standardmäßig aktiviert, bei den meisten Linux Distributionen deaktiviert. Man braucht es nicht unbedingt und eine Deaktivierung verringert die Angriffsfläche.

Mit folgendem Wert unter "about:config" kann man es deinstallieren: media.eme.enabled = falseWenn es wirklich nicht verwenden will und auch nicht von irgendwelchen Webseiten immer wieder mit Hinweisen "Bitte den DRM Kopierschutz freischalten" genervt werden will, kann man die Warnungen und Konfigurationsoption mit folgender Einstellung verstecken: browser.eme.ui.enabled = false

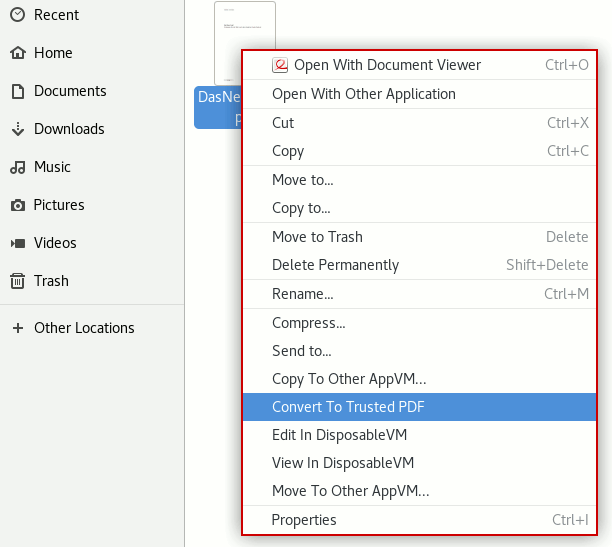

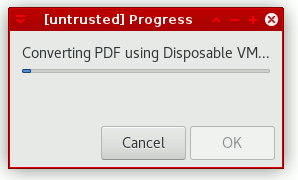

Anzeige von PDF Dokumenten

Das Acrobat Reader Plug-ins für die Anzeige von PDFs war über Jahre ein Sicherheitsrisiko:- 2008 gelang es dem Ghostnet, mit bösartigen PDF Dokumenten die Computernetze westlicher Regierungen, der US-Regierung und des Dalai Lama zu infizieren.

- Dem Trojaner MiniDuke gelang es 2012, mit bösartigen PDFs in Computer von Regierungsorganisationen in Deutschland, Israel, Russland, Belgien, Irland, Großbritannien, Portugal, Rumänien, Tschechien und der Ukraine einzudringen.

- Der Wurm Win32/Auraax wurde ebenfalls mit bösartigen PDF-Dokumenten verteilt.

Aktuelle Firefox Versionen verwenden die Javascript Bibliothek PDF.js für die Anzeige von PDF-Dokumenten. Auch diese Bibliothek hatte schon kritische Sicherheitslücken, die von Angreifern ausgenutzt genutzt wurden (z.B. CVE-2015-0802/-0816 oder -4495).Wenn man die Ausführung von Scripting Code in PDF-Dokumenten verbietet, kann man die Angriffsfläche deutlich verringern:

pdfjs.enableScripting = falseFür hohe Sicherheitsanforderungen kann man die Anzeige von PDF-Dokumenten im Browser deaktivieren und einen externen PDF-Viewer zum Lesen der Dokumente verwenden:

pdfjs.disabled = true Für die Anzeige von PDF-Dokumenten kann man statt funktionsüberladener Monster wie Adobe Reader einen simplen PDF Viewer nutzen. Die FSFE stellt auf PDFreaders.org Alternativen vor.- Für Windows werden Sumatra PDF oder MuPDF empfohlen.

- Für Linux gibt es Okular (KDE) und Evince (GNOME, XFCE).