Privacy-Handbuch

Es ist wenig sinnvoll, einen bisher ganz normal genutzten E-Mail Account plötzlich anonym zu nutzen. Es haben sich in den letzten Monaten genug Daten angesammelt, die die Identifizierung des Nutzers ermöglichen. Der erste Schritt sollte also die Einrichtung eines neuen E-Mail Accounts sein, der ausschließlich via Tor Onion Router genutzt wird.

Dieser neue E-Mail Account sollte nicht für den tagtäglichen E-Mail Kleinkram genutzt werden sondern ausschließlich für eine bestimmte Aufgabe, die Anonymität erfordert. Anhand der Kommunikationdaten ist anderenfalls eine Deanonymisierung möglich, beispielsweise wenn die Bank oder ein Onlinehändler E-Mails mit der vollen Anrede und Adresse senden. Anonyme Kommunikation und Alltagskommunikation sollten immer streng getrennt sein.

Bei der anonymen Nutzung von E-Mail Accounts sind bestehen zwei Anforderungen:- Anonymität: Es dürfen keine Lücken bei Anonymisierung bestehen.

- Sicherheit: Verschlüsselung mit OpenPGP sollte möglich sein.

Mit dem TorBrowser das Webinterface des E-Mail Providers nutzen

Eine Alternative ist die Nutzung des Webinterfaces eines E-Mail Providers mit dem TorBrowser.

Dabei wäre es ideal, wenn der E-Mail Provider einen Tor Onion Service anbieten oder vergleichbare Lösungen, um die Gefahren durch Bad Exit Nodes zu reduzieren.

Die Verwendung eines Browsers erschwert die Verschlüsselung der E-Mails mit OpenPGP. Man könnte irgendwie versuchen, die Inhalte der E-Mails mit Copy&Paste zu verschlüsseln und entschlüsseln, wie bei Webformularen beschrieben, aber das macht kein Spaß. Besser wäre es, wenn der E-Mail Provider OpenPGP im Webinterface unterstützt.

Die im Kapitel E-Mail allgm. empfohlene Nutzung von POP3 zum Abrufen der E-Mail und lokale Speicherung ist damit unmöglich. Die Mails müssen auf dem Server des Providers verwaltet werden und sollten daher immer verschlüsselt auf dem Server gespeichert werden.

Empfehlung: Proton Mail bietet einen Tor Onion v3 Service incl. Verschlüsselung mit OpenPGP im Webinterface und verschlüsselte Speicherung von E-Mails und Adressbuch unter:

https://account.protonmailrmez3lotccipshtkleegetolb73fuirgj7r4o4vfu7ozyd.onion/login-

Wenn man bei Protonmail einen neuen E-Mail Account anonym via TorBrowser erstellen oder nutzen möchte, muss man im TorBrowser den Sicherheitslevel "Safer" wählen.

- Bei der Registrierung muss eine E-Mail Adresse zur Verifikation angeben werden. Man kann temporäre Wegwerfadressen verwenden, die man ebenfalls via Torbrowser anfordert. Es kann vorkommen, das eine Wegwerf-E-Mail Domain bei Proton blockiert wird. Man kann nacheinander mehrere temp. E-Mail Adressen von unterschiedlichen Anbietern probieren.

- Nach dem ersten Login sollte man im Dashboard alle E-Mail Subscriptions deaktivieren. Die Häufung nichtzustellbarer Mails aus den Subscriptions an temp. Adressen führt zur Sperrung des Anbieters temporärer E-Mail Adressen bei Proton (und das wollen wir nicht).

- Die Smartphone Apps von ProtonMail sollte man nicht verwenden, wenn man anonym bleiben will (auch nicht in Kombination mit Tor auf dem Smartphone), weil man mit den Push Service von Google (GCM) oder Apple (APN) deanonymisiert werden kann.

-

- Als Alternative könnte man auch mailbox.org für die anonyme Nutzung mit dem TorBrowser empfehlen, wenn man die angebotenen Sicherheitsfeatures aktiviert und konsequent nutzt:

- Der Tor Node von mailbox.org kann ähnlich wie ein Onion Service mittels MapAddress Konfiguration verwendet werden. Im Verzeichnis des TorBrowsers mit einem Texteditor die Datei "Browser/TorBrowser/Data/Tor/torrc" öffnen und folgende Einträge am Ende hinzufügen:

MapAddress mailbox.org mailbox.org.85D4088148B1A6954C9BFFFCA010E85E0AA88FF0.exit

MapAddress *.mailbox.org *.mailbox.org.85D4088148B1A6954C9BFFFCA010E85E0AA88FF0.exit - Für OpenPGP Verschlüsselung im Webinterface gibt es des mailbox Guard, den man selbst nach dem Erstellen des Account aktivieren muss.

- Das verschlüsselte Postfach sorgt für die verschlüsselte Speicherung der E-Mail Inhalte auf dem Server. Dieses Feature muss in den Einstellungen aktiviert werden.

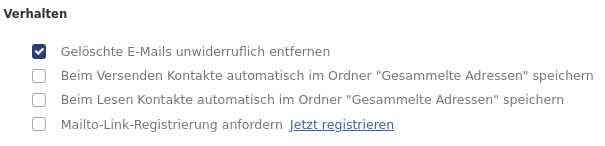

- Ein verschlüsseltes Adressbuch gibt es nicht. Deshalb sollte die man die automatische Sammlung von Adressen in den Einstellungen deaktivieren. Die Konfigurationsoptionen findet man in den Einstellungen unter "Email".

- Anonyme Bezahlung ist per Cash (Brief oder Überweisung) möglich.

- Der Tor Node von mailbox.org kann ähnlich wie ein Onion Service mittels MapAddress Konfiguration verwendet werden. Im Verzeichnis des TorBrowsers mit einem Texteditor die Datei "Browser/TorBrowser/Data/Tor/torrc" öffnen und folgende Einträge am Ende hinzufügen:

MapAddress mailbox.org mailbox.org.85D4088148B1A6954C9BFFFCA010E85E0AA88FF0.exit

- Es gibt weitere E-Mail Provider, die die Voraussetzungen erfüllen. Die Liste ist nicht abschließend sondern soll nur einige Hinweisen geben, worauf man achten sollte.

E-Mail Accounts mit TAILS oder Whonix VMs verwalten

Die Tor Live-DVD TAILS oder Whonix ermöglichen die Verwendung von Thunderbird zur Verwaltung anonymer E-Mail Accounts. Beide enthalten einen modifizierten Thunderbird, der die Features von dem Add-on TorBirdy umsetzt, das seit einiger Zeit nicht mehr weiterentwickelt und nicht an aktuelle Thunderbird Versionen angepasst wird. Außerdem verhindern die Sicherheitskonzepte von TAILS Whonix Verbindungen ins Netz, die nicht via Tor anonymisiert werden.

Da man Thunderbird nicht bei jedem Start der Live-DVD neu konfigurieren möchte, sollte man die persistente Speicherung der Daten von Thunderbird und GnuPG aktivieren.

Als erstes ist der persistente Speicher zu erstellen und zu konfigurieren, so dass die Daten von Thunderbird und GnuPG in dem verschlüsselten Speicher abgelegt werden.

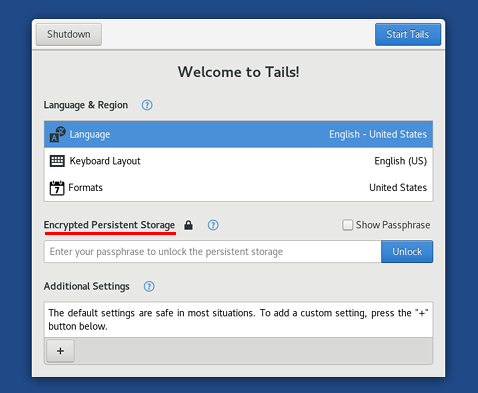

Den Konfigurator startet man unter Anwendungen -> TAILS -> Persistenten Speicher. Es ist ein Passwort für die Verschlüsselung anzugeben und auf den Button Erstellen zu klicken. Es wird der freie Platz auf dem TAILS Boot Medium für einen verschlüsselten Container zum Speichern der Daten genutzt.

- Dann ist die Live-DVD neu zu starten und im Boot Greeter ist der persitente Speicher einzubinden. Dafür ist die Eigabe des Passwortes nötig.

- Danach kann man Thunderbird starten und den E-Mail Account einrichten.

Als E-Mail Provider sind jene zu bevorzugen, die Tor Onion Services für IMAP, POP3 und SMTP anbieten, um die Gefahr durch bösartige Tor Exit Nodes zu minimieren.

Alternativ kann man auch einen Tor Mail Provider nutzen. Allerdings weiß man bei diesen anonymen Onion Services nie, wer den Dienst betreibt.

Thunderbird und Tor Onion Router???

Thunderbird ist nicht für anonyme E-Mails geeignet. Das Add-on TorBirdy ist nicht mehr kompatibel mit Thunderbird seit Version 68.x und niemand hat die Gefahren der neuen Features von aktuellen Thunderbird Versionen in Kombination mit Tor Onion Router analysiert, siehe Bug #31341Alas, I think it might be a while until torbirdy gets an update -- it involves somebody looking at Thunderbird 68 to see what new privacy invasive problems they put into it.Man kann in Thunderbird einen Proxy verwenden und die nötigen Einstellungen für Tor Onion Router eintragen, aber das reicht nicht. Eine Sicherheitsanalyse der Features von Thunderbird (PDF, 2011) zeigte einige Gefahren auf, die zur Deanonymisierung führen können. Mit dem Add-on TorBirdy, das maßgeblich von Jacob Appelbaum initiert wurde, konnten diese Risiken gebannt werden. Für Thunderbird wäre eine neue Analyse nötig und eine neue, angepasste Version des Add-on TorBirdy, die es nicht gibt.