Privacy-Handbuch

Im Prinzip kann jeder Anwender einen Schlüssel mit beliebigen E-Mail Adressen generieren. Um eine Basis für Vertrauen zu schaffen, bietet OpenPGP das Web of Trust.

Hat Beatrice die Echtheit des Schlüssels von Conrad überprüft, kann sie diesen mit ihrem geheimen Schlüssel signieren und der Community zur Verfügung stellen oder direkt an Anton schicken. Anton, der den Schlüssel von Beatrice bereits überprüft hat und(!) Beatrice als "vertrauenswürdige Person" definiert, kann damit aufgrund der Signatur auch dem Schlüssel von Conrad vertrauen. Es bildet sich ein kleines Netz von Vertrauensbeziehungen.

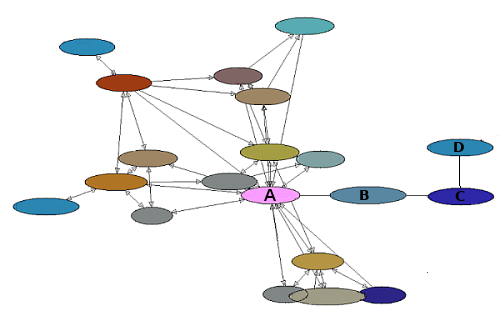

Die Grafik zeigt eine mögliche Variante rund um den Key von Anton (A).- Anton (A) vertraut dem Schlüssel von Conrad (C), weil er von Beatrice (B) unterschrieben wurde und Beatrice für Anton eine "vertrauenswürdige Person" ist.

- Anton (A) vertraut dem Schlüssel von Doris (D) nicht, obwohl er von Conrad unterschrieben wurde und der Schlüssel Conrad durch die Signatur von Beatrice als vertrauenswürdig gilt.

Warum vertraut Anton (A) dem Schlüssel von Doris (D) nicht auch automatisch? Weil er Conrad (C) nicht kennt und ihn daher nicht als "vertrauenswürdige Person" definiert hat!

Es bildet sich also kein weltweites Vertrauensnetz automatisch, indem man irgendwelche Schlüssel irgendwie unterschreibt und dann verteilt! Das Web of Trust funktioniert nur in einer kleinen Umgebung, weil zwei(!) Bedingungen erfüllt sein müssen. Neben einer digitalen Signaturkette muss auch jeder unterschreibender Nutzer in der Kette als "vertrauenswürdige Person" gekennzeichnet sein. Das geht nur, wenn man die Personen persönlich kennt.

Hinweis: Aktuelle GnuPG Versionen importieren keine Signaturen von Dritten, wenn man sich einen PGP Schlüssel von einem Keyserver holt, und moderne Keyserver wie der Pool von OpenPGP.org stellen auch keine Signaturen von Dritten mehr bereit. Thunderbird unterstützt das Signieren von Schlüsseln auch nicht mehr. Das WoT ist praktisch tot.

Das Web of Trust funktioniert nur in Ausnahmefällen in kleinen Gruppen, wenn man Schlüssel direkt untereinander austauscht oder auf einer Webseite zum Download bereitstellt.Certification Authorities

Diese Infrastruktur kann auch von vertrauenswürdigen Institutionen (Certification Authorities, CAs) genutzt werden. Die Nutzer wenden sich an die CA und lassen gegen Vorlage von Ausweisdokumenten den eigenen OpenPGP-Key sgnieren. Alle Partner benötigen lediglich den öffentlichen Schlüssel der CA, um die Echtheit der Schlüssel zu überprüfen.

In einer Gruppe kann eine vertrauenswürdige Person diese Rolle übernehmen. Alle Mitglieder eines Vereins oder Arbeitsgruppe oder Mitarbeiter einer Firma senden ihre OpenPGP Schlüssel an diese Person, die Schlüssel werden überprüft und signiert und an zentraler Stelle zum Download bereitgestellt. Die Mitglieder der Gruppe müssen nur den Schlüssel der Vertrauebsperson überprüfen, sinieren und die Vertrauenswürdigkeit des Inhaber setzen. Dann kann die gesamte Gruppe mit verifizierten Schlüsseln kommunizieren.

Weitere Beispiele für Certification Authorities sind: