Privacy-Handbuch

Tausende Apps sammeln überflüssigerweise Standortdaten und übertragen sie an die Entwickler der Apps. Der Bundesdatenschutzbeauftragte erwähnt beispielsweise eine App, die das Smartphone zur Taschenlampe macht und bei jedem Einschalten den Standort an den Entwickler der App sendet (vielleicht lustig bis harmlos?)

Weniger lustig wird es, wenn die "Muslim Prayer App" mit mehr als 98 Mio. Nutzern weltweit, die nur an das Gebet erinnert und die Richtung nach Mekka anzeigt, oder die populäre "Muslim Dating App" Standortdaten sammeln und an die Firma Locate X senden. Die Daten werden vom US-Militär gekauft und zur Planung von gezielten Tötungen mit Drohnen genutzt.

Außerdem kauft das U.S. Special Operations Command (USSOCOM) Daten von Locate X zur Planung und Unterstützung von verdeckten Special Forces Einsätzen. Der Secret Service und US Customs and Border Protection (CBP) sind weitere Kundenvon Locate X.

US Customs and Border Protection (CBP) zahlt jährlich fast eine halbe Mio. Dollar an die Firma Venntel für den Zugriff auf die Standort- und Bewegungsdaten. Auch die US-Immigrationspolizei (ICE) gehört zu den Kunden von Venntel. Die Firma Venntel kauft die Daten von harmlosen Wetter Apps, Navigationsapps, der Starbucks App und Spielen und bereitet sie auf.

Fog Date Sience LLC ist ein Outlet von Venntel, dass die Standortdaten an US Polizeien verkauft. Um geltende Gesetze zum Datenschutz umgehen, werden die Standortdaten anhand der Advertizing ID übermittelt, die aber leicht einem konkreten Smartphone und Besitzer zugeordnet werden kann. Die Polizeibehörden können mit dem Tool von Fog Date Sience LLC ohne richterlichen Beschluss laufend den Standort von 250 Mio. US-Amerikanern bestimmen.

Der norwegische Journalist M. Gundersen hat in einer Recherche die Datensammlung der Firma Venntel genauer analysiert (deutsche Übersetzung bei Golem.de). Im Februar 2020 hat er auf einem neuen Smartphone 160 Apps installiert und dieses Smartphone ständig bei sich getragen. Keine der 160 Apps nannte die Firma Venntel in ihren Datenschutzklauseln.

Ein halbes Jahr später forderte er von Venntel Einsicht in die Daten, welche die Firma über ihn gesammelt hatte. Zur Identifizierung übergab er die Advertising-ID des Smartphone. Als Antwort erhielt er 75.406 Datenpunkte mit Location und Zeitstempel, die in den 6 Monaten gesammelt wurden. Anhand der Daten konnte sein Wohnort, seine Arbeitstelle und auch seine Wanderungen in der Freizeit nachvollzogen werden sowie jede Bank, auf der er sich während der Wanderung ausgeruht hatte. Der Screenshot zeigt den Ausschnitt von 36min aus einer Wanderung (von rechs kommend, eine kurzer Rast und dann nach unten weiter gehend):

Illustration: Harald K. Jansson/Norge i bilder (mit freundlicher Genehmigung von nrkbeta.no)

Venntel informiert M. Gundersen auch darüber, dass seine Daten an die zahlenden Kunden der Firma weiterverkauft wurden, nannte aber keine Namen von Kunden.

In weiteren Recherchen konnte M. Gundersen ermitteln, das Venntel die Daten u.a. von der französischen Firma Predicio und von der US-Firma Complementics kauft. Ein großer Teil der ortsbezogenen Daten stammt außerdem von dem slowakischen Unternehmen Sygic, das ein Portfolio von 70 Apps anbietet.

Neben Locate X und Venntel ist die Firma Anomaly Six (A6) ein weiterer Baustein bei der Sammlung von Standort- und Bewegungsdaten für US-Behörden und Geheimdienste. Das SDK der Firma Anomaly Six wird in Apps eingebaut und die Entwickler dafür bezahlt. Diese Apps senden damit laufend die Standortdaten an das US-amerikanische Unternehmen.

Laut Eigenwerbung verfolgt Anomaly Six täglich 230 Mio. Smartphones und sammelt pro Jahr 280 TeraByte Standortdaten (Stand 2022). In einer Demonstration zeiget Anomaly Six, wie der Weg von NSA Mitarbeiter vom Hauptsitz in Fort Meade nach Jordanien verfolgtw erden kann oder der Einsatz von russischen Wagner Söldnern.

Für den Daten- und Überwachungsforscher Wolfie Christl hat diese Form der Überwachung eine völlig neue Qualität:

Ich habe das Gefühl, dass viele nicht verstehen, dass dies völlig beispiellos ist und anders als das ist, was Edward Snowden im Jahr 2013 aufdeckte.

Statt kompliziertem Schnüffeln im Traffic ist die US-Regierung jetzt ein weiterer Marktteilnehmer in einer bestehenden kommerziellen Trackingwirtschaft.Fun Fact: Die NSA forderte im Aug. 2020 die Mitarbeiter in der Spionage Community auf, auch auf den privaten Smartphones die Nutzung von Apps mit Standortverfolgung stark einzuschränken, weil auch andere Staaten diese Möglichkeiten nutzen.

Die IP-Adresse wird im Post-Cookie-Zeitalter wieder zu einem wichtigen Merkmal. Bei Smartphones ist es aber nicht so einfach, einzelne Geräte zu verfolgen, da man ständig zwischen WLAN und mobiler Verbindung wechselt und bei jedem Wechsel eine neue IP-Adresse erhält.

Die Firma Utiq SA/NV kooperiert mit der Telekom, Vodafone, Telefónica und Orange, um Smartphones anhand von wechselnden IP-Adressen im mobilen Netzwerk (WWAN) zu verfolgen.

Das Verfahren wird auch als "Netzwerk-Cookies" bezeichnet und funktioniert wie folgt:

Wenn ein Surfer eine "verseuchte" Webseite besucht, sendet der Webserver die IP-Adresse und die aufgerufene Webseite zu Utiq.

Utiq ermittelt den Telekommunikationsprovider und schickt die IP dorthin.

Der Telekommunikationsprovider weiß, welchem Smartphone (SIM Karte) diese IP-Adresse aktuell zugeteilt ist und liefert eine pseudonyme ID zurück, die für diese SIM Karte konstant bleibt, auch wenn die IP-Adresse wechselt.

Utiq sendet die ID an eine Marketingplattform, die dann die passende Werbung liefert.

Der Webserver baut diese individualisierte Werbung in die ausgelieferte Webseite ein.

Die angezeigte Werbung könnte man mit irgendwelchen Werbeblockern wie uBlock Origin o.ä. blockieren, aber das Tracking verhindert man damit nicht.

Im Juni 2023 hat Utiq SA/NV erste Ergebnisse dieser neuen Trackingmethode vorgestellt. Das Tracking anhand der IP-Adresse in Kooperation mit Telcos kann 4x mehr Surfer verfolgen als es mit Third-Party-Cookies möglich ist und ist um 25% besser als Tracking mit First-Party Cookies.

Auf der Webseite Utiq consenthub kann man dieser Form des Tracking widersprechen. Möglicherweise wird es aber zukünftig mehrere Firmen geben, die das anbieten und dann sollte man sich vielleicht daran gewöhnen, immer ein VPN auf dem Smartphone zu nutzen.

- Metadaten der Kommunikation werden von den standardmäßig auf den Android Smartphones installierten Apps für SMS (Google Messaging App) und Telefonie (Google Dailer App) gesammelt: What Data Do The Google Dialer and Messages Apps On Android Send to Google?

When an SMS message is sent/received the Google Messages app sends a message to Google servers recording this event, the time when the message was sent/received and a truncated SHA256 hash of the message text. The latter hash acts to uniquely identify the text message. The message sender's phone number is also sent to Google, so by combining data from handsets exchanging messages the phone numbers of both are revealed.

When a phone call is made/received the Google Dialer app similarly logs this event to Google servers together with the time and the call duration.

Das Logging der Daten entspricht der Vorratsdatenspeicherung, gegen die wir viele Jahre gekämpft haben, die wir aber jetzt bei den Smartphones schulterzuckend akzeptieren.

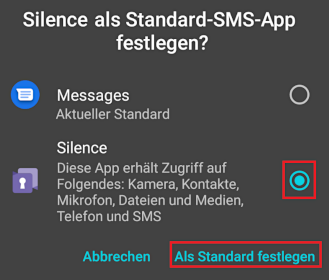

Um die Datensammlung zu reduzieren, kann man den die App Silence oder den Fossify SMS Messenger installieren. Bei der Installation der Apps oder in den Einstellungen unter "Apps -> Default Apps -> SMS App" kann man wählen, welche App sich um die SMS kümmert:

Silence kann SMS auch verschlüsseln, wenn beide Seiten die App nutzen. Der Silence Warrant Canary wird regelmäßig aktualisiert und signalisiert damit auch, dass das Projekt weiterhin betreut wird, auch wenn die aktuelle Version schon einige Jahre alt ist.

- Adressbuch: Viele Apps beschränken sich nicht auf die Übertragung der Standortdaten oder Einblendung von Werbung. Die folgenden Apps wollen auch das Adressbuch der Nutzer auslesen und ohne Freigabe durch den Nutzer an den Service-Betreiber senden:

- die Social Network Apps von Facebook, Twitter, Path...

- die Location Dienste Foursquare, Hipster und Foodspotting

- die Fotosharing App Instagram

- die VoIP Software Viper sowie WhatApp und andere Messenger

Politisch brisant können diese Datensammlungen werden, wenn z.B. Twitter alle Daten von Wikileaks Unterstützern an die US-Behörden herausgeben muss. Damit geraten auch die Freunde von Wikileaks Unterstützern als potentiell suspekte Individuen ins Visier von US-Behörden, was u.U. unerwünschte Konsequenzen haben kann.

- Browserverlauf: Einige Spiele der Hersteller iApps7 Inc, Ogre Games und redmicapps gehen in ihrer Sammelwut so weit, dass sie von Symantec als Malware eingestuft werden. Die Spiele fordern folgende Rechte für Werbeeinblendungen:

- ungefährer (netzwerkbasierter) Standort

- genauer (GPS-)Standort

- uneingeschränkter Internetzugriff

- Browserverlauf und Lesezeichen lesen

- Browserverlauf und Lesezeichen erstellen

- Telefonstatus lesen und identifizieren

- Automatisch nach dem Booten starten

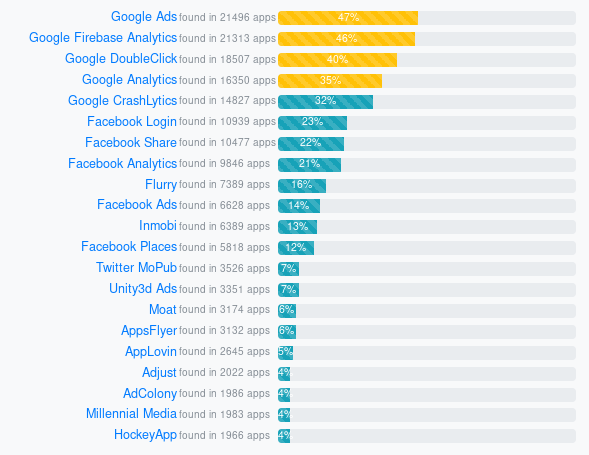

Viele Smartphone Apps enthalten datensammelnde Bibliotheken von Dritten. Führend sind dabei die SDKs von Google (in 50% aller Apps) und Facebook (in 30% aller Apps). Die in den Apps enthaltenen Bibliotheken sammeln fleißig Daten über jede Interaktion des Nutzers mit der App oder Standortdaten oder... und schicken sie an die großen Datensammler. Als Gegenleistung bekommen die Entwickler Analysedaten über das Nutzerverhalten ihrer App, Crashreports und Einnahmen durch Werbung.

Die Datenkonzerne werten die Daten natürlich parallel auch für ihre Interessen aus. So sammeln Facebook und andere (un)soziale Medien beispielsweise über diesen Weg große Mengen an Daten über Nichtmitglieder, die in sogenannten Schattenprofilen geführt werden.

Eine weitere Studie wies nach, dass eine signifikante Anzahl von Gratis-Apps Daten an ein US-amerikanisches Werbenetzwerk senden. Adressbuch, Aufenthaltsort und Kalender werden routinemäßig an das Werbeunternehmen MobClix weitergeleitet.

Der App Checker von Mobilsicher.de oder Exodus Privacy haben zehntausende Android Apps analysiert und sammelt weiterhin Analysen von Apps. Die Übersicht der Tracker zeigt, dass am häufigsten Google Tracking Bibliotheken verwendet werden und das Facebook an zweiter Stelle steht. Bibliotheken für Werbung und Analytics werden besonders gern verwendet, da sie jede Aktion des Nutzers protokollieren und an Google, Facabook o.a. senden.

Neben den negativen Beispielen mit mehr als 30 Tracking Bibliotheken in einzelnen Apps findet man auf Exodus Privacy auch positive Beispiele ohne Tracker. Wenn man eine App für eine bestimmte Aufgabe sucht, findet man dort Alternativen ohne Tracker (wobei ich Crash Reporting Bibliotheken als unkritisch einstufen würde).

Hinweis: man muss nicht immer für jeden Anwendungsfall eine App nutzen. Viele Dienste bieten eine Smartphone-taugliche Webseite im responsive Design, die mit einem privacy-freundlichen Browser (z.B. Firefox Klar) genutzt werden kann.

Passwörter: Einige E-Mail Apps übertragen bei Einrichtung eines E-Mail Accounts die E-Mail Adresse und das Passwort für den Account an den Hersteller der App.

Hey - das nennt man "Phishing" und nicht "Service"!!!

Die Server der App Hersteller verwenden die Login Credentials, um sich bei dem externen E-Mail Account einzuloggen und nach neuen E-Mails zu suchen. Sie laden die Mails auf den eigenen Server, beschnüffeln sie manchmal ein bisschen und benachrichtigen den Nutzer dann per GCM-Push über neu eingetroffene E-Mails.

- Prominentes Beispiel ist die MS Outlook App für iOS und Adroid. Das EU Parliament's IT department (DG ITECS) hat deshalb die Nutzung der MS Outlook App verboten. In dem Privacy Statement findet man den Hinweis, dass die Login Credentials für E-Mail Accounts (Username, Passwort) von Microsoft gesammelt werden und dass sich MS die E-Mails von den Providern holt und verarbeitet:

Email Credentials: We collect and process your email address and credentials to provide you the service.

Email Data: We collect an process your email messages and associated content to provide you the service. [...] - M. Kuketz nennt in seinem Blog mit den E-Mail Apps BlueMail, TypeMail Mail.Ru, myMail u.a.m. weitere Beispiele. Mit der Einrichtung des E-Mail Accounts in der BlueMail App gibt man der Firma das Recht, in dem Mail Account zu schnüffeln:

When you link your email accounts (provided by third parties) to Blue Mail, you give Blue Mail permission to securely access your information contained in or associated with those accounts.

Außerdem beschnüffelt der BlueMail Server die E-Mails und wertet z.B. die Geolocation Tags in versendeten Fotos aus. Wer das nicht möchte, soll eine Kamera verwenden, die keine Geolocation Informationen in den Fotos speichert. Auch diese Schnüffelei wird juristisch korrekt im Privacy Statement benannt:Geolocation

Photos you take or attach in Blue Mail may contain recorded location information. If you'd rather not have location data associated with your photos, please consult the documentation for your mobile device's camera feature to disable it. Some of the information Blue Mail uses to communicate with your device - like its IP address - can be used to approximate the device's location. This information may be used to administer, analyze and improve Blue Mail.

- Prominentes Beispiel ist die MS Outlook App für iOS und Adroid. Das EU Parliament's IT department (DG ITECS) hat deshalb die Nutzung der MS Outlook App verboten. In dem Privacy Statement findet man den Hinweis, dass die Login Credentials für E-Mail Accounts (Username, Passwort) von Microsoft gesammelt werden und dass sich MS die E-Mails von den Providern holt und verarbeitet: