Privacy-Handbuch

iPhones: In Apples Datenschutzbestimmungen räumt sich der Konzern das Recht ein, den Standort des Nutzers laufend an Apple zu senden. Apple wird diese Daten Dritten zur Verfügung stellen. Damit begann 2011 die heute allgegenwärtige Datensammlung "im Gerät".

Während wir gegen die Vorratsdatenspeicherung bei E-Mails kämpften, übertrugen Apples Mobilgeräte seit iOS Version 8 automatisch die Call History der Telefonanrufe in die Apple Cloud (Telefonnummer, Datum/Uhrzeit, Dauer). Mit iOS Version 10 wurde diese Datensammlung auf Anrufe via Messenger (WhatsApp, Signal usw.) und verschlüsselten VoIP Telefonate (Skype usw.) ausgeweitet, was das Signal Team verärgerte und zu einer Warnung veranlasste.

Die Kommunikationsdaten wurden für 4 Monate im iCloud Konto des Benutzers gespeichert und konnten dort von Behörden abgegriffen und für die Kommunikationsanalyse genutzt werden. Die Firma Elcomsoft bot die nötigen Tools, um diese Daten zu erschließen.

Mit iOS Version 13 wurde die Call History in der iCloud verschlüsselt und seit Version 13.4 wird sie nicht mehr in die iCloud kopiert, was die Schnüffler und Elcomsoft verärgert.

Ein aktuelles iPhone sendet durchschnittlich alle 5min folgende Daten an Apple:

- Telefonnummer und SIM-Kartennummer

- Gerätenummer (IMEI) und Seriennummer des Gerätes

- Lokale IP-Adresse und Standortdaten

- bei WLAN Verbindung die MAC-Adressen aller Geräte im gleichen WLAN

- Google Android: die tief im System verankerte Google Play Service App sendet alle 20min folgende Daten an Google:

- Telefonnummer und SIM-Kartennummer

- Gerätenummer (IMEI) und Seriennummer des Gerätes

- WLAN-MAC-Adresse und IP-Adresse

- Android-ID (E-Mail Adresse des Google Kontos)

- Standort (wenn die "Standortverfolgung" aktiv ist)

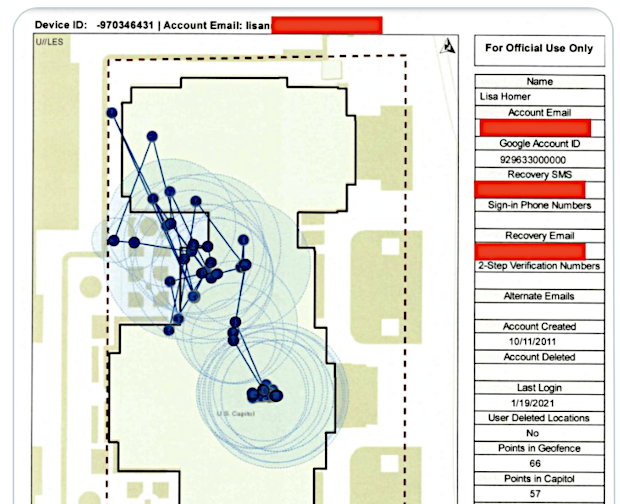

Die Genauigkeit der Standortverfolgung von Google zeigte das FBI bei Gerichtsverfahren gegen militante Gruppen, die an der Erstürmung des Capitol im Jan. 2021 beteiligt waren.

Bei der Erstürmung des Capitol im Jan. 2021 verwendeten einige militante Gruppen Wegwerf-Smartphones für die Kommunikation. Das FBI hat 300+ von diesen Wegwerf-Phones mit anonym gekauften SIM Karten identifiziert und deren Weg durch das Captitol verfolgt. Die Indentifizierung der Personen erfolgte durch Abgleich mit den Bildern der Videoüberwachung.

Mit Android 10 hat Google für Apps von Dritten den Zugriff auf eindeutige Hardwarekennungen wie IMEI, SIM, Seriennummer, MAC Adressen usw. allgemein verboten und nur für eine restriktiv gepflegten Liste von Ausnahmen zugelassen. Apps sollen die Werbe-ID für das Tracking nutzen, die der Nutzer neu auswürfeln oder löschen kann. Den Zugriff auf eindeutigen Hardwarekennungen beansprucht Google exklusiv für sich.

Die Call History (Telefonnummer, Datum/Uhrzeit, Dauer) wird seit 2016 an Google gesendet. Zur Call History gehören auch die Metadaten von Anrufe mit Messenger Apps wie Signal, Telegram, Elements oder Videokonferenzen via Zoom. In der Datenschutz Policy steht:

Die Call History wird wie alle anderen Daten für die Optimierung der Werbung verwendet und auch an Werbepartner weitergegeben. Anhand der Daten werden Vermutungen über sexuelle Vorlieben, politische Orientierung und andere Themen erstellt. Die Privacy Policy von Google beschreibt es als gaaaanz harmlos:Wenn Sie unsere Dienste nutzen, um Anrufe zu tätigen und zu erhalten oder um Nachrichten zu senden und zu empfangen, erheben wir möglicherweise Anruf- und Nachrichteninformationen wie Ihre Telefonnummer, die Anrufernummer, die Nummer des Angerufenen, Weiterleitungsnummern, die E-Mail-Adressen von Sender und Empfänger, das Datum und die Uhrzeit von Anrufen und Nachrichten, die Dauer von Anrufen, Routing-Informationen und die Art und Anzahl von Anrufen und Nachrichten.

Die in Ihrem Konto gespeicherten Aktivitätsdaten können Sie sich in Ihrem Google-Konto ansehen und sie dort auch verwalten.

Diese Daten verwenden wir beispielsweise, um Ihnen ein YouTube-Video zu empfehlen, das Ihnen gefallen könnte

Da Google seit 2009 Partner im PRISM Spionageprogramm der NSA ist, kann man wohl davon ausgehen, dass...

Neben Google können auch Apps die Call History absaugen, wenn sie die Berechtigung "Reading SMS and Call Logs" haben. Die Facebook App nutzte natürlich diese Möglichkeit und sammelte die Call History von Smartphones ein, auf denen die App installiert war. Seit 2019 hat Google diese Berechtigung für Apps etwas eingeschränkt. Apps benötigen eine Erlaubnis von Google für den Zugriff auf die Call History.

Es ist verwunderlich, wenn Leute seit 20 Jahren gegen die gesetzliche Verpflichtung zur Vorratsdatenspeicherung (bzw. Mindestspeicherpflicht) kämpfen und bei ihren Lieblings-Lifestyle-Gadgets keine Probleme haben, wenn Apple oder Google die Kommunikationsdaten freiwillig auf Vorrat sammeln und Behörden zur Verfügung stellen.

HarmonyOS (Huawei): Aufgrund der US-Sanktionen gegen Huawei werden die aktuellen Smartphones des chinesischen Konzerns ohne Google Dienste und Zugriff auf den Google Playstore ausgeliefert. Google-freie Huawei Phones übertragen keine Call History in die Cloud. (Ein Backup der Call History kann auf einen Datenträger erfolgen und dann auf ein neues Smartphone übertragen werden (wenn gewünscht).)

Laut Privacy Statement werden nur Standortortdaten an Server von Huawei übertragen, wenn man Apps aktiv nutzt, die auf den Standort zugreifen und dabei Informationen über WLANs in der Umgebung zur Verbesserung der Genauigkeit verwenden.