Privacy-Handbuch

Letzte Überarbeitungen im Privacy-Handbuch

Privacy-Handbuch wird weiter gepflegt (4. Januar 2025)

Im Dezember 2024 wurde eine Übergabe der Domain privacy-handbuch.de in die Wege geleitet. Neuer Inhaber ist Senf. Das Handbuch erhält damit weiterhin Aktualisierungen und hoffentlich auch zusätzliche Inhalte.

Ein großer Dank geht an cane, der das Handbuch viele Jahre pflegte und es als Public Domain zur Verfügung stellte. Dieses Konzept wird beibehalten, da dem neuen Betreiber freier Zugang zu Wissen sehr wichtig ist.

Das Handbuch ist nun auch als Tor hidden service unter folgender URL abrufbar:

http://pcuuisbefrw2vp3kp2z5c5rexzx3gfpa4lfbu6qxuw2gdlecl4ydw6ad.onion/Update der user.js Konfigurationen für Firefox (15. Juli 2024)

In allen user.js Konfigurationen für Firefox 128 wurde folgender Parameter ergänzt um das neue Firefox Tracking abzuschalten:

dom.private-attribution.submission.enabled = false(Das musste noch ergänzt werden. Der Schritt war einfach zu heftig von Mozilla.)

Warnhinweis zur Firefox Fingerprint Protection (FPP) (07. April 2024)

Im Privat Browsing Mode funktioniert die Fingerprinting Protection (FPP) noch nicht wie erwartet. Der Schutz ist aktiv aber ein Neustart des Browsers führt nicht zu einer Neuinitialisierung der Parameter für die Randomisierung, wenn man Firefox immer im Privat Browsing Mode startet (getestet mit Firefox 124). Der Fingerprint Fake bleibt trotz Neustart stabil.

Update der user.js Konfigurationen für Firefox (06. April 2024)

Die user.js Konfiguration frü Firefox (Release Version, nicht für ESR) wurden angepasst:

FingerprintingProtection (FPP) wurde für alle user.js aktiviert. Außerdem wird die Deaktivierung von resistFingerprinting (RFP) und Trackingprotection enforced:

privacy.fingerprintingProtection = true

privacy.resistFingerprinting = false

privacy.trackingprotection.enabled = false Die zus. Installation von Add-on für das Randomisieren des Browserfingerprint kann entfallen.- Da FingerprintingProtection auch die installierten Schriftarten randomisiert, ist das Blockieren der Verwendung eigener Schriftarten für Webseiten nicht mehr relevant für das Tracking sondern nur noch sicherheitsrelevant. In der moderaten und medium strengen user.js wurde die Verwendung eigener Schriftarten für Webseiten erlaubt. (Das reduziert Darstellungsprobleme bei schlecht programmierten Webseiten, die Symbole nicht als GFX Icons einbinden sondern als normale Schriftart.) Nur in der strengen user.js bleibt es aus Sicherheitsgründen verboten (was zu Darstellungsproblemen führen kann, die man ohne zu jammern akzeptieren muss).

Schutz gegen Javascript Fingerprinting in Firefox 120+ (06. April 2024)

Firefox 120+ hat einen eingebauten Schutz gegen Fingerprinting, der den Canvas und Fontmetrics Fingerprint randomisiert, das exakte Auslesen der installierten Schriftarten verhindert usw.

Eine zusätzliche Installation von Add-ons ist nicht nötig, wenn man die Fingerprinting Protection (FPP) man unter about:config mit folgender Einstellung aktiviert:

privacy.fingerprintingProtection = trueDie Fingerprinting Protection (FPP) basiert auf den Erfahrungen von TorProject.org bei der Entwicklung von resistFingerprinting (RFP) für den TorBrowser. FPP vermeidet einige Probleme wie den UserAgentMissmatch unter Linux und MacOS sowie den TimeZoneMissmatch. (Bei der Nutzung von Anonymisierungsdiensten ist es nötig, die Zeitzone auf UTC zu setzen, um keine Informationen über den realen Aufenthaltsort zu leaken. Ohne Anonymisierungsdienst ist das eher kontraproduktiv.)

Da RFP das dominierende Feature ist, muss es deaktiviert bleiben, wenn man FPP nutzen will:

privacy.resistFingerprinting = falseAuch bei den Browsern auf Basis von Fenix (Firefox für Android Smartphones) wie Fennec oder Mull ist ein Wechsel von resistFingerprinting (RFP) zur FingerprintingProtection (FPP) empfohlen.

Die Aktivierung von FPP führt zu größeren Umbauten im Schutzkonzept für Firefox auf mehreren Seiten im PrHdb, die in den nächsten Tagen umgeschrieben werden.

Ergebnisse des Fingerprinting von Vanadium (GrapheneOS) (28. März 2024)

Die Testergebnisse: 51 Leser haben mir in den letzten zwei Tagen die auf der Webseite fingerprint.com angezeigte Fingerprint-ID von ihren Vanadium Browser geschickt - DANKE!

Alle Fingerprints waren unterschiedlich, es gabe keine Dopplungen oder Mehrfachnennungen in dieser kleinen Sammlung. In zwei Fällen gab es eine Zusatzbemerkung der Absender:

Ein User bemerkte, dass die Webseiten seinen Fingerprint schon mehr als 20x gesehen hatte obwohl er sie nur einmal aufgerufen hat (ab 20x zählt die Webseite nicht mehr weiter).

Ein anderer User bemerkte, dass er angeblich schon zum 3x die Webseite besucht hätte, was er aber abstreitet. Auch hier gab irgendwo auf der Welt 1-2 Nutzer mit dem gleichen Wert.

In diesen beiden Fällen gab es also andere User mit dem gleichen Fingerprint. Möglicherweise trat das öfters auf und andere Leser hatten es übersehen, da ich nicht darauf hingewiesen habe?

Meine Interpretation: Browserfingerprinting ist nicht zu 100% eindeutig (das behauptet keiner).

Trotz deutlich eingeschränkter Hardware Variationen und gleicher Software in diesem Testfeld sieht es so aus, dass es auch bei Smartphones möglich ist, 90-99% der Nutzer anhand des Browserfingerprint zu verfolgen. (99% ergäbe sich aus den Zahlen oben, 90% ist meine Spekulation.)

Da die gut bekannten Fingerprinting Parameter wie Canvas Rendering, Fonts und Fontsmetriken, Audio Context, Perfomance komplexer Renderingoprationen usw. aufgrund der gleichen Software und wenigen Hardwarevarianten (Pixel Phones der letzten Jahre) nur eine grobe Einteilung in Gruppen erwarten lassen würden, liegt die Vermutung nahe, dass inzwischen weitere Parameter für modernes Fingerprinting eingesetzt werden, die in der Literatur zum Thema wenig erforscht sind.

Ein spekulativer Gedanke: Spontan fällt mir dazu ein, dass evtl. die installierten Apps als Parameter in den Browserfingerprint einfließen könnten (das ist aber reine Spekulation).

Mit der Installation von Apps werden auch App-URI-Handler für die Browser im System installiert, so dass mit Klick einem Klick im Browser der Link an die passende App übergeben werden kann. Adressen mit dem Protokol skype://... werden an Skype übergeben (wenn installiert), https://t.me/... wird an die Telegram App übergeben. Zoom, Teams, Paketmanager... viele Apps registrieren passende URI-Handler für Browser und man braucht nur eine Idee, wie man es auswerten könnte.

Vor vier Jahren (ich erinnere mich nicht mehr ganz genau) publizierte der CEO von fingerprint.com einen Blogartikel, in dem er vorschlug, die im Browser registrierten App-URI-Handler für das Fingerprinting zu nutzen. Die krude Demo zur Untermalung der Idee funktioniert schon lange nicht mehr. Aber möglicherweise wurde die Idee weiterentwickelt? Ich habe das Thema nicht verfolgt.

Dazu kann ich also nichts Konkretes sagen! Es ist nur eine Möglichkeit - eine Spekulation - die zeigen soll, dass es Ansätze für kreative Lösungen für modernes Fingenprinting gibt. (Hase & Igel)

Schlussfolgerung: Die Randomisierung des Fingerprint ist auch für Smartphone Browser relevant.

P.S. Das ist keine wisschaftliche Studie (den Anspruch habe ich nicht) - nur ein kleiner Anstoß zum Nachdenken.

Vergleich der Sicherheit von Firefox und Google Chrome (26. März 2024)

In den Weiten des Internet liest man öfters, dass Google Chrome (und abgeleitete Derivate) als Desktop Browser (Windows Linux MacOS) viel sicherer wären als Mozilla Firefox, weil Chrome über eine Sandbox für jeden einzelnen Prozess pro Browsertab verfügt, aus der ein Angreifer nach erfolgreicher Kompromittierung eines Kompartments nicht ausbrechen können sollte.

Das man aus der Chrome Sandbox nicht ausbrechen kann, wurde auf der Pwn2Own Competition im März 2024 gleich zweifach widerlegt. Google Chrome wurde in diesem Jahr 2x geknackt (siehe: Day 1 und Day 2). Die Exploits wurden mit $60.000 und $42.500 Preisgeld belohnt.

Die Sandbox soll bei Buffer Overflows und Memory Corruptions schützen. Das sind typische Bugs, die bei Programmierung mit C/C++ auftreten. Chrome ist zu 100% in C/C++ programmiert.

Die Entwickler von Firefox ignorieren das Problem nicht, aber sie gehen einen anderen Weg. Die kritischen Teile des Browser wie Rendering und Parser werden schrittweise in Rust statt in C/C++ programmiert. In Rust gibt es keine Memory Corruption oder Overflows wie in C/C++.

Das Ergebnis der schrittweisen Umstellung auf die Programmiersprache Rust ist, dass Firefox in den letzten Jahren deutlich weniger sicherheitskritische Fehler hatte als Google Chrome. (Siehe: Firefox CVE security vulnerabilities und Google Chrome CVE security vulnerabilities).

Schlussfolgerung: man kann nicht einfach ein Feature bei einem Browser herauspicken und ignorieren, dass andere Entwickler andere Wege gehen, um Sicherheitsprobleme zu reduzieren.

Es ist schwierig, die Sicherheit unterschiedlicher Konzepte absolut zu vergleichen (daher keine Wertung hier). Am Ende zählen in erster Linie die Zahlen, welches Produkt wie häufig erfolgreich kompromittiert wurde. Und dabei ist Firefox aktuell nicht wesentlich schlechter als Chrome.

Umfrage: Fingerprint des Browser Vanadium von GrapheneOS (26. März 2024)

Ich hoffe mal einfach, dass es ein paar Nutzer von GrapheneOS für Smartphones gibt.

Man könnte annehmen, das die Hardware ähnlich ist (Google Pixel Phones) und das OS identisch (GrapheneOS auf dem aktuellen Patchlevel.

Somit müsste der Fingerprint des Default-Browsers Vanadium für alle eigenlich (mehr oder weniger) identisch sein - denkt man.

Das möchte ich gern verifizieren und bitte deshalb die Nutzer von GrapheneOS, die das hier lesen, mit dem Vanadium Browser die Webseite https://fingerprint.com aufzurufen und mir den angezeigten Fingerprint auf dem Reiter "Visual Demo" via Kontaktformular zu schicken (gern anonym - nur damit man mal abschätzen kann, wie unterschiedbar verschiedene User bei diesem Test sind).

Danke für eure Unterstützung.

iPhone Spyware Analyzer von iMazing (17. März 2024)

Das Mobile Verification Toolkit (MVT) ist ein Kommandozeitentool für Spezialisten. Der iPhone Spyware Analyzer von iMazing (für MacOS und Windows verfügbar) bietet eine grafische Oberfläche für Mäuschenschubser, die die Nutzung vereinfacht und im Hintergrund MVT instrumentalisiert.

Der iPhone Spyware Analyzer nutzt die öffentlich verfügbaren Trojaner-Signaturen und kann damit auch hochentwickelte Staatstrojaner wie Pegasus, Predator oder Operation Triangulation erkennen. Allerdings ist die Erkennung der Staatstrojaner auf Basis der öffentlich verfügbaren Signaturen nicht perfekt. Wenn kein Trojaner gefunden wird, ist es es kein Beweis, dass wirklich kein Trojaner auf dem Smartphone ist. Staatstrojaner jagen bleibt eine Aufgabe für Spezialisten.

Hauptanwendung für den Spyware Analyzer ist das Identifizieren kommerzieller Stalker- und Watchware, die heimlich (ohne Wissen des Nutzers) auf dem iPhone installiert werden und die auch bei Privatpersonen populär sind. Eltern versuchen damit, ihre Kinder heimlich zu überwachen, misstrauische Ehepartner installieren sich das Zeugs... usw.

Wenn man Stalker- und Watchware auf dem iPhone gefunden hat, könnten man versuchen, mit der Person zu reden, die es installiert hat, man könnte selbst versuchen, die Stalker-App zu identifizieren und zu deinstallieren oder man macht Tabula rasa (Rücksetzen auf Werkseinstellungen).

Passkeys (allgemein) (15. März 2024)

Da es Nachfragen zur allgemeinen Nutzung von Passkeys gab, wurde der Abschnitt zum Passkeys im Kapitel 2-Faktor Authentifizierung überarbeitet.

Passkey basiert auf FIDO2/WebAuthn und dieses wiederum auf FIDO-U2F. Deshalb sollte man evtl. auch die beiden Abschnitte davor lesen, um Passkey besser zu verstehen.

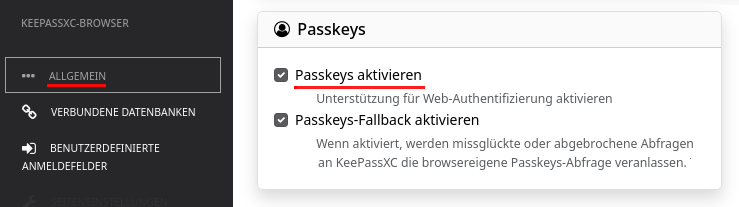

KeePassXC 2.7.7 unterstützt Passkeys (13. März 2024)

KeePassXC Version 2.7.7+ kann Kombination mit dem Browser Add-on KeePassXC-Browser in Firefox, Google Chrome oder Edge auch die Speicherung von Passkeys übernehmen. Somit muss man seine Passkeys nicht in die Google oder Apple Cloud schicken sondern kann sie in einer lokalen Datenbank verwalten, über die man die volle Kontrolle hat.

(Hinweis: Damit hat man aber auch die Verantwortung für das Backup und Sync auf andere Geräte!)

Um Passkeys in KeePassXC speichern zu können, muss man in den Einstellungen im Browser Add-on die Unterstützung für Passkeys aktivieren (standardmäßig deaktiviert).

Wenn man neue Passkeys in KeePassXC speichern möchte, muss man den Anleitungen zur Nutzung von FIDO2 Token als Passkey Speicher folgen (bei einem Google Account z.B. "Passkey erstellen → Anderes Gerät verwenden" wählen und nicht "Passkey erstellen → Weiter").

Die gespeicherten Passkeys findet man in der KeepasXC Datenbank nicht in den hierachischen sortierten Listen der Passwörter sondern unter dem Menüpunkt "Datenbank → Passkeys".

Signal App: Benutzernamen (09. März 2024)

Einen pseudonymen Benutzernamen kann man in den Profil-Einstellungen festlegen, wenn man einen Signal Account erstellt hat. Der Benutzername besteht aus einer Buchstabenkombination, einem Punkt und einer zweistelligen Zahlenkombination. Die Zahlenkombination wird von Signal zufällig vorgeschlagen, ist zwar editierbar aber man sollte es bei der zufälligen Zufallszahl belassen (statt dem Geburtsjahr o.ä.), damit Dritte den Benutzernamen nicht einfach erraten können.

Potentiellen Kommunikationspartnern kann man dann statt der eigenen Telefonnummer diesen pseudonymen Benutzernamen geben, man könnte ihn als Link auf Webseiten veröffentlichen oder via QR-Code zum Scan anbieten. Das schützt vor Stalking oder ähnlichem Missbrauch der Telefonnummer (z.B. beim Casual Dating) und erweitert die Einsatzmöglichkeiten von Signal App.

Die pseudonymen Benutzernamen sind aber kein Anonymitätsfeature sondern dienen nur dem Aufbau einer Kommunikationsbeziehung ohne Weitergabe der Telefonnummer. Da damit die weiche Verifizierung des Gegenüber anhand der Tel.-Nr. entfällt, muss man sich später darum kümmern. Dafür könnte man bei einem Face-to-Face Treffen die Sicherheitsnummer des Chat vergleichen.

(Pseudonyme Benutzernamen bieten auch Missbrauchspotential. Falls euch jemand beispielsweise einreden möchte, ihr könntet unter dem Pseudonym "cane.69" den Chefautor vom PrHdb erreichen, dann klingt das für einige Leser vielleicht plausibel, wäre aber ein Fake!)

Hinweis: Wenn man von einigen Chatpartnern nur die Benutzernamen kennt und nicht die Telefonnummer im Adressbuch hat, muss man sich über Backups Gedanken machen. Ein Backup des Adressbuches reicht dann nicht mehr aus, um alle Kontakte bei Totalausfall wieder zu erreichen. Man könnte Benutzernamen in einer Passwortdatenbank wie KeepassXC ablegen oder Signal-PIN aktivieren (verschlüsseltes Backup der Einstellungen auf den Signal Servern, ohne Chatinhalte).

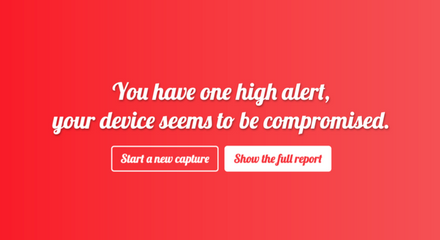

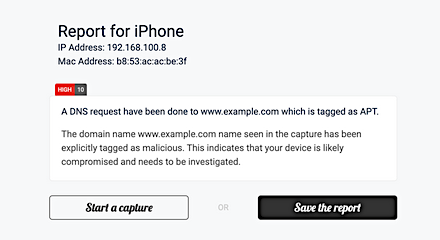

Smartphones: Trojanerinfektion erkennen mit TinyCheck (13. Feb. 2024)

TinyCheck ist ein OpenSource Tool von Kaspersky, dass den aus- und eingehenden Datenverkehr eines Smartphones analysiert und auf verdächtige Muster scannt. Es erkennt in erster Linie Stalking Trojaner, Trojaner die von bekannten Botnetzen gesteuert werden und ähnliches Zeugs.

Um TinyCheck zu nutzen, benötigt man einen Rasberry Pi Minicomputer mit einem aktuellen Debian Linux als Betriebssystem. Dieser Rasberry Pi benötigt zwei Netzwerkschnittstellen:

Ein WLAN Interface als Accesspoint für die zu testenden Smartphones.

Ein WLAN oder kabelgebundenes Netzwerk mit Verbindung zum Internet (zum Router).

Ideal wäre es, wenn der Pi einen kleinen Touchscreen hat, um TinyCheck im Kiosk Mode zu nutzen.

Die Installation von TinyCheck ist nicht schwer. Man holt sich den Quellcode von Github und ruft das Script zu Installation auf. Das Script fragt einige Einstellungen ab (welche Netzwerkschnittstelle als Accesspoint zu nutzen ist und welche für die Internetverbindung … usw.)

> cd /tmp/> git clone https://github.com/KasperskyLab/TinyCheck

> cd TinyCheck

> sudo bash install.sh

Nach der Installation kann man im Browser die Adresse https://tinycheck.local aufrufen, Tinycheck konfigurieren und die Trojanersignaturen (IOCs) importieren.

Die zu testenden Smartphones verbinden sich via WLAN mit dem Accesspoint des Rasberry Pi. Der mobile Datenverkehr via Mobilfunkprovider ist dabei zu deaktivieren (einige Trojaner bevozugen Mobilfunk, auch wenn ein WLAN vorhanden ist, um die Erkennung zu erschweren).

Dann sollte man auf dem Phone einige Aktionen ausführen wie SMS schreiben, Anrufe annehmen, Messages schicken… um einen evtl. vorhandenen Trojaner zu Reaktionen zu provozieren.

Nachdem man ca. 10min auf dem Phone rumgespielt hat, kann man sich das Ergebnis der Analyse des aus- und eingehenden Datenverkehrs auf dem Rasberry Pi anschauen:

Oder etwas detaillierter:

Hinweis: Wenn TinyCheck bei einem Test keine Hinweise auf suspekten Datenverkehr findet, ist das kein Beweis, dass das Smartphone wirklich "sauber" ist. Es wurde nur im Testzeitraum keine seltsame Kommunikation festgestellt - was ein gutes Zeichen ist, aber kein Beweis.

Fotos als Hintergrundbild für den Desktop (13. Feb. 2024)

Es gab in der Vergangenheit einige (wenige) Leserkommentare, denen die Fotos für den Desktophintergrund gefallen haben. Für diese kleine Gruppe der Hinweis, dass es neue Fotos von der spanischen Atlantikküste gibt.

Robustheit von Tor Lösungen gegen Deanonymisierung durch Trojaner (19. Jan. 2024)

Es gibt mehrere Lösungen zu Nutzung von Tor Onion Router (nicht nur das TorBrowserBundle), die unterschiedlich robust gegen die Deanonymisierung durch Trojaner sind:

Das TorBrowserBundle auf einem normalen PC oder Smartphone kann durch Standardtrojaner des FBI und anderen potenten Angreifern deanonymisiert werden, indem der Trojaner den Browser exploitet und Zugang zum OS auf User Level bekommt (wie die Beispiele zeigen).

Die Tor Live-DVD TAILS leitet standardmäßig den gesamten Datenverkehr auf Systemebene durch Tor. Ein Angreifer muss nicht nur den Browser (oder eine andere Anwendung) mit dem Trojaner exploiten, sondern zusätzlich mit weiteren Exploits root Rechte erlangen, um die Schutzmaßnahmen von TAILS umgehen und den Nutzer deanonymisieren zu können.

Das ist nicht unmöglich, wie ein Fall 2020 demonstrierte, bei dem das FBI eine Schwachstelle in Videocodecs ausnutzte, um mit einem Trojaner root Rechte in TAILS zu erlangen.

Da der TorBrowser im höchsten Sicherheitslevel keine Videos abspielt, musste das Target auch noch dazu überredet werden, das kompromittierte Video im Videoplayer aufzurufen.

Der Angriff war sehr teuer, ist nicht massentauglich und war ein (schmutziger) Einzelfall.

Das Sicherheitskonzept von Whonix erfordert es, nach dem Exploiten einer Anwendung (z.B. TorBrowser) und dem Erlangen von root Rechten noch einer weitere Hürde zu überwinden. Der Angreifer muss danach noch aus der virtualisierten Arbeitsumgebung ausbrechen, um vom Hostsystem aus den Whonix Nutzer zu deanonymisieren. Bisher ist mir kein Fall bekannt.

Die ultimative Tor Festung erhält man, wenn man für die Arbeitsumgebung und die Verschlüsselung des Datenverkehrs unterschiedliche Hardware nutzt, wobei der Aufbau nicht trivial ist.

Man könnte die Designdokumente von Whonix als Vorlage nehmen und das Konzept von zwei virtuellen Maschine auf echte Hardware übertragen. Es gibt wahrscheinlich nur wenige Bedrohungsszenarien, die das erfordern könnten. Eine solche Festung müsste in ein sinnvolles Gesamtkonzept intergriert werden mit hochsicherer Festplattenverschlüsselung… usw.

Anonyme Zahlungen sollen in der EU weiter eingeschränkt werden (19. Jan. 2024)

Die EU hat im Jan. 2024 beschlossen, dass Bargeldzahlungen in EU Ländern bis maximal 10.000 zulässig sein sollen, wobei über 3.000 die Identität festgestellt werden muss. Unsere Fancy Innenministerin hat angekündigt, dass die Obergrenze in DE deutlich unter 10.000 liegen soll.

Erzwingen kann man das erstmal nur für Zahlungen, die man steuerlich geltend machen will. Wenn man sich privat ein schon benutztes Auto vom Gebrauchtwagenschrotthändler an der nächsten Ecke kaufen will, kommt es nur darauf an, welche Einstellung der Händler zu Bargeld hat. (Und die Großhandelspackung Kokain wird man sicher auch zukünftig nicht per Kreditkarte bezahlen.)

Um diesen privaten Geldfluss besser zu kontrollieren, sollen die sogenannten Financial Intelligence Units (FIUs) mehr Befugnisse erhalten (beispw. Zugriff auf Immobilien- und Kfz.-Register). In Deutschland übernimmt diese Aufgabe der Zoll, der schon jetzt sehr weitreichende Rechte hat.

Parallel dazu stellt die EU die Forderung auf, dass Transkationen mit Kryptowährungen (Bitcoin, Etherum, TONs oder Ripple) vollständig nachverfolgbar sein müssen. Handelsbörsen müssen die Inhaber von Wallets identifizieren und Transaktionen in private Wallets protokollieren.

Linux: MAC Spoofing (überarbeitet) (14. Jan. 2024)

Ähnlich wie bei der WLAN Privacy für Smartphones wurde das Thema Linux PCs/Laptops überarbeitet und auf den aktuellen Stand gebracht. Warnungen vor Privacy Implikationen durch sogenannte WLAN Probes beim aktiven Scannen nach Access Points sind für Linux out-of-date (wenn man keine versteckten WLANs nutzt - was auch nicht tun sollte).

Smartphones: WLAN Privacy (überarbeitet) (13. Jan. 2024)

Hinsichtlich WLAN Privacy und Sicherheit bei Smartphones hat sich die Situation in den letzten Jahren deutlich verbessert. Die Informationen und Beispiele wurde überarbeitet und gemäß dem aktuellen Stand kommentiert. Trotzdem bleibt die allgm. Empfehlung bestehen, WLAN und Bluetooth abzuschalten, wenn man es nicht braucht.

IMSI-Catcher (überarbeitet) (06. Jan. 2024)

Der Abschnitt über IMSI-Catcher war veraltet und oberflächlich und wurde jetzt überarbeitet.

Browser Fennec für Android Smartphones (03. Jan. 2024)

Es gibt mehrere gute Browser für Smartphones, das Thema kann man endlos diskutieren. Ein Vorschlag für die Konfiguration von Fennec für Android Smartphones...

OpenTalk Videokonferenz Server (30. Dez. 2023)

OpenTalk ist eine moderene Videokonferenzlösung, die in Deutschland entwickelt wird.

Der Konferenzleiter (der Einladende) benötigt auf dem Videokonferenz Server einen registrierten Account, den man bei kostenfreien Angeboten mit der üblichen E-Mail Verifikation erstellen kann. Die Teilnahme als Gast ist im Browser via Einladungslink ohne Registrierung möglich.

OpenTalk ermöglicht planbare Erstellung von (wiederkehrenden) Terminen für Videokonferenzen. Die Aufzeichnung der Meetings ist möglich und es gibt Produktivitätsgadgets wie Whiteboard, ein Kaffeepausentimer (ganz wichtig) u.a.m. Außerdem kann ein Warteraum aktiviert werden, wo der Konferenzleiter die Teilnehmer vor dem Einlass in Videokonferenz überprüfen kann, um die unangenehme Überraschung zu vermeiden, dass unerwünschte Dritte in einer Konferenz auftauchen.

- OpenTalk selbst bietet Videokonferenzen nur für Geschäftskunden, nicht für Privatkunden.

- Kunden von mailbox.org ab dem Tarif "Standard" können zu OpenTalk Konferenzen einladen.

- adminforge.de bietet einen kostenfreien OpenTalk Service für private Videokonferenzen.

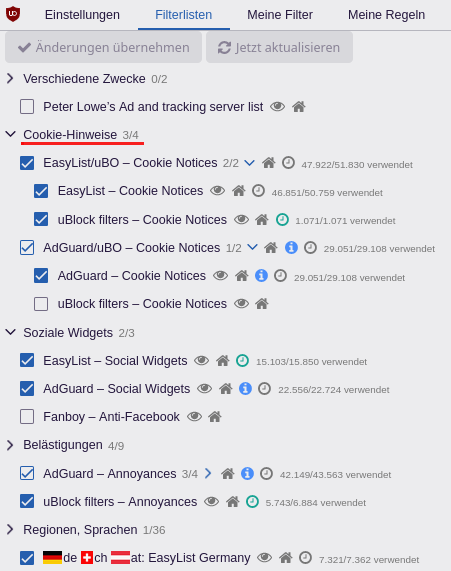

Firefox: nervende Cookiebanner blockieren (29. Dez. 2023)

Viele Webseiten nerven mit der Bitte um Zustimmung, Cookies für das Tracking setzen zu dürfen. uBlock Origin bietet die Möglichkeit, diese nervenden Banner abzuschalten und automatisch ein Tracking-freies Surferlebnis zu fordern. Oft wird dabei von uBlock Origin im Hintergrund automatisch ein Cookie gesetzt, welches der Webseite vorgaukelt, der Nutzer hätte dem Tracking widersprochen.

Um nervende Cookiebanner zu unterdrücken, muss man nur die passenden Filterlisten aktivieren, die man im Abschnitt "Belästigungen" (Annoyances) findet.

In Firefox 120 wurde eine ähnliche Funktion testweise für deutsche Nutzer implementiert, die aber noch weit davon entfernt ist, vergleichbare Ergebnisse wie die uBlock Filter zu erreichen.

Man könnte diese Funktion unter "about:config" mit folgendem Parameter aktivieren:

- Bei bekannten Cookiebannern das Tracking automatisiert ablehnen: cookiebanners.service.mode = 1

- Bei bekannten Cookiebannern das Tracking ablehnen und sonst alles akzeptieren: cookiebanners.service.mode = 2

Suchformular für das Privacy Handbuch (25. Dez. 2023)

Auf der Startseite vom Privacy-Handbuch gibt es ein kleines Suchformular für eine einfache Suche.

(Man kann es noch hübscher machen, auch auf den anderen Seiten einbinden - ist ein erster Versuch.)

PIN für FIDO2 Token setzen (cli, Linux) (10. Dez. 2023)

Bei einem neuen FIDO2 Token muss man zuerst eine PIN für die Authenfizierung konfigurieren, damit man damit eine echte 2-Faktor Authentifizierung einrichten kann. Die PIN sollte mind. 6-stellig sein.

Mäuschenschubser können dafür den Browser Google Chrome (oder Chromium) nutzen, aber echte Linuxer nehmen die FIDO2 Tools auf der Komandozeile.

- Das Paket installiert man wie üblich mit folgenden Kommandos:

Ubuntu: > sudo apt install fido2-tools

Fedora: > sudo dnf install fido2-tools - Mit folgendem Kommando kann man ein PIN für ein neues FIDO2 Token setzen:

> fido2-token -S /dev/hidrawX

(Das "X" ist durch die Nummer für das FIDO2 Token zu ersetzen, in der Regel ist es "1".)

- Mit folgendem Kommando kann man die PIN später bei Bedarf ändern: > fido2-token -C /dev/hidrawX

Google FCM und Apple APN Push Services (07. Dez. 2023)

Btw: Im Privacy-Handbuch wurde das Thema Push Services und die Implikationen für die Privatsphäre von Googles FCM und Apples APN schon vor zwei Jahren beschrieben.

Wer jetzt feststellt (aufgeschreckt durch die Berichte in Medien bei Heise.de netzpolitik.org, Spiegel.de, RT DE usw.) dass sein anonymer Messenger Account (bspw. bei Threema oder Session Messenger) doch nicht so anonym ist und wegen der Nutzung der Google Push Services (FCM) sehr wohl einer Telefonnummer, einem Gerät und auch einem Namen zugeordnet werden kann, muss nach der Deaktivierung der FCM Push Services im Messenger (was bei guten Messengern wie Threema oder Session Messenger möglich ist) auch einen neuen Account erstellen. Der alte Account ist "verbrannt" und deanonymisiert.

Bei iPhones ist man aber immer auf den APN Push Service von Apple angwiesen. Es gibt in iOS keine anderen Möglichkeiten und somit keinen Schutz gegen Deanonymisierung durch Push Token.

Firefox: Trackingparameter aus URLs bei Kopieren von Links entfernen (23. Nov. 2023)

Firefox 120 kann die Trackingparameter aus den URLs nicht nur beim Aufrufen sondern auch beim Kopieren von Links entfernen. Dafür gibt es einen extra Eintrag im Kontextmenü (Rechtsklick).

CryptPad: collaboratives Bearbeiten von Dateien (16. Nov. 2023)

CryptPad ist eine Open Source Software für collaboratives Bearbeiten von Office Dokumenten im Browser (Text, Tabellen, Diagramme…), also eine Alternative zu Google Docs. Im Gegensatz zu Google Docs werden die Dokumente im Browser Ende-zu-Ende verschlüsselt bevor sie auf dem Server gespeichert werden, so dass der Betreiber der Plattform keinen Zugriff hat.

Es gibt mehrere CryptPad Instanzen, die man mit oder ohne Account nutzen kann. Die Instanz der Entwickler ist Cryptpad.fr, deutsche Server gibt es bei adminForge oder Digitalcourage.

Wenn man ein Dokument erstellt und eine erste Version gespeichert hat, kann man mit dem "Teilen" Button einen Freigabelink erstellen, den man im Team verteilen kann. Dabei kann man Rechte zum Bearbeiten des Dokumentes erteilen oder nur zum Betrachten.

Der Link enthält die notwendigen Schlüssel zum Entschlüsseln der Daten und sollte über einen sicheren(!) Kanal verteilt werden. Wer den Link per unverschlüsselter E-Mail an einen GMail Account schickt, sollte sich nicht wundern, wenn die NSA irgendwann den Inhalt kennt.

Eine Registrierung mit E-Mail Adresse ist bei einer CryptPad Instanz nicht unbedingt notwendig, man kann als Gast arbeiten. Dafür sollte man der CryptPad Instanz das dauerhafte Speichern von Cookies im Browser erlauben, damit die Schlüssel beim Schließen des Browser nicht verloren gehen. Die Dokumente von Gästen werden nach 90 Tagen automatisch gelöscht.

Als registrierter Nutzer bleiben die Dokumente unbgrenzt erhalten (bis zur Löschung durch den Nutzer) und man kann detailliertere Rechte für Dokumente vergeben. Außerdem kann man das CryptPad Drive als kleinen Cloudspeicher zum Verteilen von Dateien verwenden. Auf der adminForge Instanz steht registrierten Benutzern bis zu 1 GB Speicher zur Verfügung.

Bei Cryptpad.fr gibt es kostenpflichtige Premiumaccounts mit mehr Speicher und Support.

Firefox Profile: Daten von einem Profil in anderes Profil übernehmen (14. Nov. 2023)

Manchmal möchte man einige Daten oder Einstellungen in ein neues Profil mitnehmen. Man könnte folgende Dateien aus einem alten Firefox Profil in ein anderes Profil übernehmen/kopieren:

- Login Credentials (Benutzernamen, Passwörter und Loginseite) werden in den Dateien "key4.db" und "logins.json" gespeichert (verschlüsselt mit dem Masterpasswort). Man sollte immer beide Dateien gemeinsam kopieren und vorher das gleiche Masterpasswort setzen.

- Lesezeichen, Surfchronik und Download Historie sowie die Favicons zu den Lesezeichen werden in den Dateien "places.sqlite" und "favicons.sqlite" gespeichert. Man sollte immer beide Dateien gemeinsam kopieren.

- Zusätzlich installierte Suchmaschinen werden in der Datei "search.json.mozlz4" gespeichert.

- Download Aktionen (mit welchen Programmen bestimmte Dateitypen geöffnet werden sollen) stehen in der Datei "handlers.json".

- Selbst importierte TLS-Zertifikate und Sicherheitseinstellungen zu allen Zertifikaten stehen in der Datei "cert9.db".

- Webseitenspezifische Berechtigungen wie Zugriff auf Kamera, Mikrofon, Standort, Cookiespeicher usw. werden in der Datei "permissions.sqlite" gespeichert.

- Cookies werden in der Datei "cookies.sqlite" gespeichert.