Privacy-Handbuch

Mit dem Add-on NoScript kann man nicht nur Einstellungen für Javascript verwalten sondern auch für Frames, Fonts, WebGL u.a. Bei der Verwendung von NoScript kann es zu frustrienden Einschränkungen des Surferlebnisses kommen. Daher wird dieses Add-on vor allem dann empfohlen, wenn man besondere Anforderungen an die Sicherheit hat.

Mit dem Add-on NoScript kann man nicht nur Einstellungen für Javascript verwalten sondern auch für Frames, Fonts, WebGL u.a. Bei der Verwendung von NoScript kann es zu frustrienden Einschränkungen des Surferlebnisses kommen. Daher wird dieses Add-on vor allem dann empfohlen, wenn man besondere Anforderungen an die Sicherheit hat.

Empfehlungen für die Konfiguration von NoScript

Nach der Installation kann man die Einstellungen von NoScript anpassen. Dafür klickt man auf das NoScript Symbol in der Toolbar und dann auf das NoScript Sympol in dem Menü.Für eine Erstkonfiguration steht die Datei noscript-config.txt als Vorschlag vom PrHdb Team zum Download zur Verfügung, die man in den Einstellungen von NoScript importieren kann.

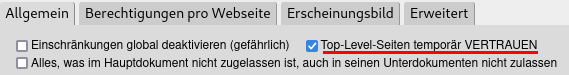

Da das moderne Web ohne Javascript kaum benutzbar ist, kann man in den globalen Einstellungen die aktuelle Top-Level Seite immer als temporär als vertrauenswürdig definieren.

Diese temporären Freigaben werden allerdings nicht mit dem Verlassen der Webseite gelöscht sondern bleiben bis zum Löschen aller temporären Freigaben oder Neustart des Browser bestehen.

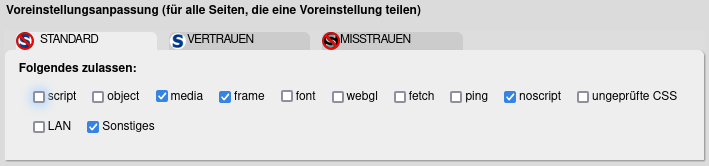

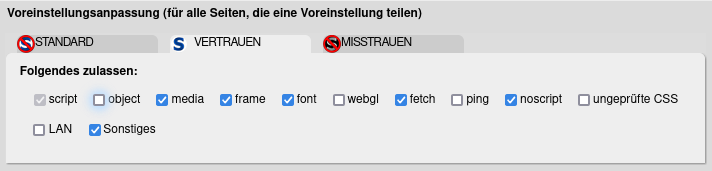

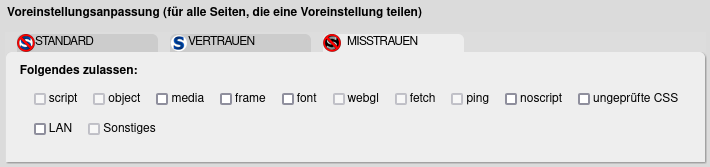

Auf dem Reiter "Allgemein" findet man auch die Einstellungen für drei Kategorien:

-

Standardmäßig muss man nur Bilder und Mediendateien zulassen. iFrames werden mit uBlock Origin blockiert, da sollte sich NoScript nicht einmischen. Zugriff auf lokale Adressen im LAN könnte man auch immer zulassen, wenn JShelter mit Network Boundary Shield verwendet.

Vertrauenswürdige Webseiten dürfen zusätzlich Javascript ausführen und Schriftarten nachladen, was aber mit der moderaten user.js auf Fonts für Symbole beschränkt wird.

- Als "Untrusted" definierte Webseiten dürfen garnichts:

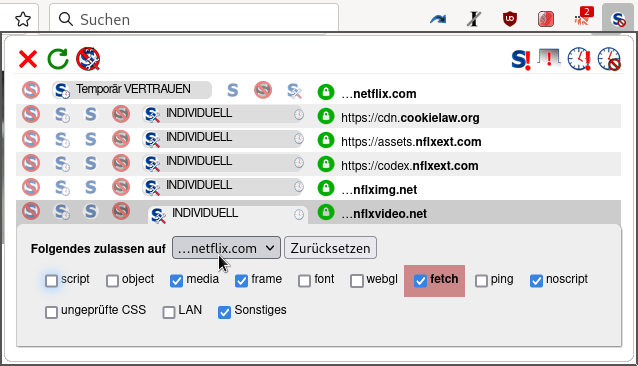

Es kann vorkommen, dass man für zusätzliche Domains Freigaben konfigurieren muss, damit eine Webseite korrekt funktioniert. Insbesondere bei Videoportalen tritt es häufig auf. Wenn man auf das Noscript Symbol klickt, sieht man, welche Freigaben nötig sein könnten. Bei der Entscheidung, welche Domian wirklich nötig sind und welche Domain nur Trackingscripte laden, muss man raten.

Wenn man die Option "INDIVIDUELL" wählt, sieht man rot hinterlegt die angeforderten Freigaben und kann gleichzeitig festlegen, dass diese Freigaben nur auf dieser Webseiten gelten sollen:

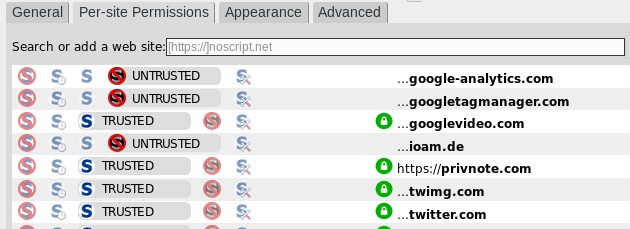

Auf dem Reiter "Per-site Permissions" kann man die Freigaben für einzelne Webseiten verwalten. NoScript bringt eine Menge Freigaben standardmäßig mit, die man erstmal ausmisten kann.Ein grünes Schloss bedeutet, dass die Freigabe nur für HTTPS gilt (sicher). Wenn die Freigabe auch für unverschlüsseltes HTTP gilt, dann wäre ein rotes Schloss sichtbar. Mit einem Klick auf das Schloss könnte man es umschalten. Aber Javascript via HTTP zu laden, wäre ein Sicherheitsrisiko!

Skripte von Drittanbietern (googletagmanager, ioam…) werden üblicherweise zum Spionieren verwendet und sind für die Funktionalität selten notwendig. Ausnahmen:

- Captchas: Einige Webseiten verwenden Captchas von Drittanbietern als Spamschutz. Die Captchas funktionieren nur, wenn Javascript für den Captcha-Provider freigegeben wird. Wenn das Captcha auf einer Webseite nicht funktioniert, kann man in der Liste nachschauen, ob evtl. ein Captcha-Provider dabei ist und diese temporär freigeben.

- Für das häufig verwendete Google Recaptcha muss man bspw. Javascript temporär für "google.com" und "gstatic.com" freigeben.

- Videos abspielen: In der Regel muss Javascript für einige Drittseiten freigegeben werden. Dabei handelt es sich in der Regel um Content Delivery Networks (CDN) des Dienstes, die man häufig an der Zeichenfolge "...cdn..." im Dateinamen erkennen kann.

- Um Youtube Videos zu sehen, muss man Javascript für "ytimg.com", "youtube.com", "youtube-nocookie.com" und "googlevideo.com" freigeben.

- Für Vimeo Videos muss man Javascript für "vimeo.com" und "vimeocdn.com" freigeben.

- Für Youporn Videos muss man Javascript zusätzlich für "ypncdn.com" und "phncdn.com" (temporär) freigeben oder individuell nur für die Domain "youporn.com". Der Dienst "trafficjunkie.com" ist der Trackingdienst, der auf (fast) allen großen Pornoseiten verwendet wird.

Cross-tab Identity Leak Protection

Auf der Usenix im August 2022 wurde ein Angriff zur Idenfizierung von Surfern vorgestellt. Der Angreifer bereitet bei Google, Instagram, Facebook, Twitter, Reddit o.ä. die Freigabe einer Ressource vor. Entweder gibt er die Ressource nur für bestimmte Personen frei oder die Ressource wird für alle freigeben und und nur für bestimmte Personen gesperrt. Die Ressource wird auf anderen Webseiten eingebunden und der Angreifer beobachtet das Ladeverhalten der Webseite. Wenn die Zielperson in einem anderen Tab bei dem Dienst angemeldet ist, unterscheidet sich das Ladeverhalten der Webseite und der Besucher der Webseite ist damit eindeutig indentifiziert.

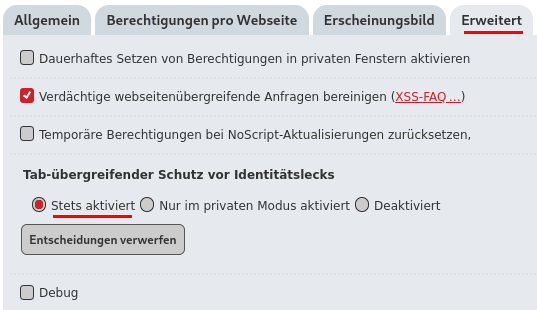

NoScript bietet mit Cross-tab Identity Leak Protection Schutz gegen diesen und ähnliche Angriffe. Die Funktion ist standardmäßig nur im Private Browsing aktiv. Sie kann auf dem Reiter "Erweitert" für alle Fenster eingeschaltet werden. (Hinweis: das Feature ist noch experimentell.)

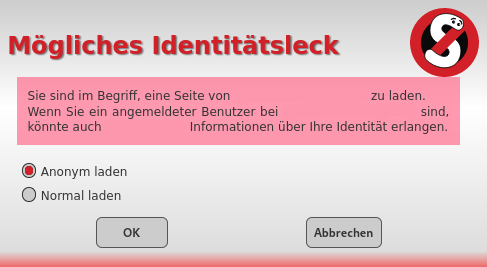

Wenn NoScript ein mögliches Identitätsleck erkennt, wird man gewarnt und kann entscheiden, ob man den Ladevorgang abbrechen möchte, anonym fortfahren möchte oder die Webseite normal laden und dabei evtl. Informationen zur Identität weitergeben möchte. Das kann bei Single-Sign-On oder bei der Nutzung von Identitätsprovidern durchaus in Ausnahmefällen gewünscht sein.